Internauci skłonni do płacenia za treści

31 grudnia 2010, 11:50Pomimo tego, że internet kojarzy się z dostępem do darmowych treści, to większość użytkowników jest skłonna za nie płacić. Tak przynajmniej wynika z badań Pew Internet and American Life Project. W ich ramach przebadano 755-osobową grupę amerykańskich internautów. Okazało się, że 65% z nich już płaciło za treści z sieci.

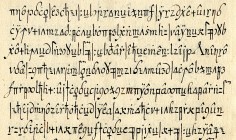

Odczytano Copiale Cipher

27 października 2011, 21:11Amerykańsko-szwedzki zespół naukowców złamał szyfr, nad którym specjaliści łamali sobie głowy przez kilka dziesięcioleci. Ukryty w uniwersyteckich archiwach Copiale Cipher to zapisany na 105 stronach manuskrypt zamknięty w zielono-złotych brokatowych oprawach. Po trzystu latach od powstania w końcu wiemy, jakie treści zapisali autorzy księgi.

Wyznaczono datę procesu Bradleya Manninga

25 kwietnia 2012, 17:13Sędzia pułkownik Denise Lind, która prowadzi rozpoczęte wczoraj przesłuchania w sprawie Bradleya Manninga, oskarżonego o przekazanie WikiLeaks ponad 700 000 poufnych i tajnych dokumentów, odrzuciła wniosek obrony o wycofanie wszystkich zarzutów

Google pomoże chronić zagrożone gatunki

12 grudnia 2012, 18:54World Wildlife Fund (WWF) poinformował o otrzymaniu od Google'a grantu w wysokości 5 milionów dolarów. Pieniądze zostały przyznane w ramach rozpoczętego niedawno przez Google'a Global Impact Awards. Program ten ma na celu finansowanie tych organizacji, które używają technologii i nowatorskiego podejścia do rozwiązywania jednych z najpoważniejszych problemów, z jakimi mierzy się ludzkość

FBI ma dostęp do sieci Tor

29 stycznia 2014, 10:27Z pozwu, który został złożony w jednym z amerykańskich sądów, dowiadujemy się, że latem 2013 roku FBI skopiowało serwer pocztowy TorMail. Wspomniany pozew złożył inspektor pocztowy, który nadzorował jedno ze śledztw

Backoff atakuje terminale płatnicze

25 sierpnia 2014, 09:00Amerykański Departament Bezpieczeństwa Wewnętrznego (DHS) ostrzega, że wiele firm zostało zarażonych złośliwym kodem o nazwie Backoff. Po raz pierwszy pojawił się on w październiku ubiegłego roku i zaczął zarażać terminale płatnicze. Backoff jest w stanie ukraść dane dotyczące kart płatniczych oraz kodów PIN.

Wielkie zmiany wielką niewiadomą

8 maja 2015, 10:56Microsoft dokonuje radykalnych zmian w systemie tworzenia i udostępniania swojego oprogramowania oraz, prawdopodobnie, w systemie dostarczania poprawek i zabezpieczeń. Koncern ogłosił powstanie nowego systemu aktualizacji Windows Update for Business (WUB).

Microsoft pracuje nad smartfonem Surface?

3 grudnia 2015, 07:15Anonimowe źródła w Microsofcie informują, że koncern z Redmond pracuje nad własnym smartfonem o nazwie Surface. W przeciwieństwie do przejętej od Nokii Lumii ma on być od początku do końca własnym projektem Microsoftu

Błędne zdania z komentarzem

1 sierpnia 2016, 11:59Naukowcy z MIT udostępnili pierwszą dużą bazę danych zawierającą angielskie zdania napisane przez osoby, dla których angielski nie jest językiem macierzystym, wraz z komentarzem do tych zdań. Już wcześniej naukowcy wykazali, że lingwiści mogą przeprowadzić interesujące badania sprawdzając błędy robione przez użytkowników, którzy angielskiego nauczyli się jako drugiego lub kolejnego języka

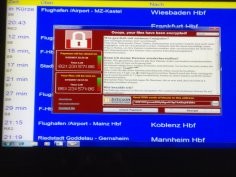

Po wielkim ataku Microsoft krytykuje NSA i CIA

15 maja 2017, 09:03Dwa dni po ataku na 200 000 komputerów, który wykonano za pomocą narzędzi opracowanych na podstawie robaka stworzonego przez NSA (National Security Agency), przedstawiciel Microsoft skrytykował działania rządowych agencji wywiadowczych

« poprzednia strona następna strona » … 92 93 94 95 96 97 98 99